In unserer immer stärker vernetzten Welt ist wirksame Sicherheit mehr als nur ein Modewort – sie ist heutzutage von entscheidender Bedeutung für Unternehmen überall auf der Welt. Angesichts der zunehmenden Komplexität von Cyberbedrohungen ist die Gewährleistung zuverlässiger Sicherheit vom Client-Edge – dem Punkt, an dem Benutzer mit Anwendungen interagieren – bis hin zu Anwendungen im Datencenter unerlässlich.

Es ist einfach, über gleichbleibend hervorragende Wirksamkeit zu schreiben, wenn es keine eindeutigen Beweise gibt, aber genau hier helfen unabhängige Prüforganisationen, die Transparenz in der Branche zu fördern, um Kunden zu erreichen, die außergewöhnliche Leistung suchen.

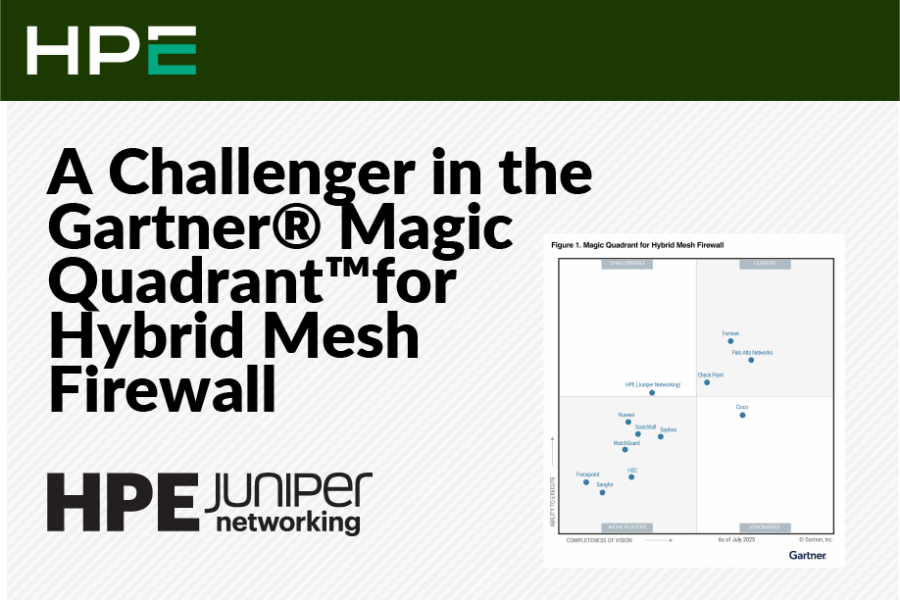

Juniper ist ein großer Befürworter von Tests durch Dritte zur unabhängigen Validierung der Wirksamkeit unsrer Lösungen. Zudem haben wir Kundenreferenzen als weiteren Beweis für unsere Vertrauenswürdigkeit. Dank der branchenführenden Untersuchungsergebnisse zur Wirksamkeit in den letzten fünf Jahren von renommierten Testorganisationen wie CyberRatings.org können Kunden die Angebote von Juniper mit der Gewissheit kaufen und einsetzen, dass die Lösung in allen Konfigurationen eine Wirksamkeit von 99 % und mehr bietet, da jede Version unserer Firewalls in den letzten fünf Jahren getestet wurde. Im Enterprise Firewalls Test vom Juni 2024 wurde kürzlich das Ergebnis von NULL Fehlalarmen zusätzlich zu den 99,54 % Wirksamkeit hinzugefügt.

Was ist wirksame Sicherheit?

Im Wesentlichen bedeutet wirksame Sicherheit, wie gut Sicherheitsmaßnahmen Bedrohungen verhindern, erkennen und auf sie reagieren. In einer typischen Umgebung beginnt die Sicherheit mit dem Endbenutzer am Client-Edge – dort, wo Mitarbeitende mit ihren Geräten interagieren und auf Unternehmensressourcen zugreifen. Wenn die Sicherheit auf dieser Ebene unzureichend ist, kann sich dies kaskadenartig auswirken und sensible Daten im Datencenter gefährden. Daher kann das Credo „Sicherheit beginnt am Edge“ nicht genug betont werden.

Nehmen wir an, ein Mitarbeitender öffnet eine scheinbar harmlose E-Mail mit Anhang mit bösartigem Zweck. Wenn das Endgerät dieses Mitarbeitenden nicht über angemessene Sicherheitsprotokolle verfügt, kann dies zu einer Sicherheitsverletzung führen, die nicht nur sein Gerät, sondern möglicherweise das gesamte Netzwerk gefährdet. Aus diesem Grund müssen Unternehmen einen ganzheitlichen Ansatz verfolgen und sicherstellen, dass jede Komponente vom Client-Edge bis zu den Anwendungen im Datencenter gegen Bedrohungen geschützt ist.

Die Notwendigkeit einer konsequenten Richtlinie

Konsequente Sicherheitsrichtlinien auf allen Netzwerk- und Anwendungsebenen sind von größter Bedeutung. Ohne einheitliche Richtlinien haben Unternehmen mit Sicherheitslücken zu kämpfen, die von Cyberkriminellen gnadenlos ausgenutzt werden. Juniper ist sich dieser Notwendigkeit bewusst und hat eine Sicherheitsrichtlinien-Engine integriert, die die Sicherheit des Netzwerks in seinem gesamten Portfolio gewährleistet. Das bedeutet, dass bereits festgelegte Konfigurationen und Sicherheitsstandards für alle Plattformen und Standorte vom Edge bis zum Datencenter gelten. Diese Engine stellt sicher, dass die Richtlinien vom Einstiegspunkt bis zur Anwendung konsistent und dynamisch angewendet werden und so die Zero Trust-Prinzipien unterstützen.

Stellen Sie sich vor, es gibt eine Richtlinie, die vorschreibt, dass jedes Gerät mit bestimmten Sicherheitsfunktionen ausgestattet sein muss, z. B. mit Verschlüsselung und robusten Authentifizierungsprotokollen. Wenn diese Richtlinie konsequent durchgesetzt wird, schafft sie einen sicheren Rahmen, der nicht nur Daten auf allen Ebenen schützt, sondern auch für Klarheit sorgt hinsichtlich dessen, was Netzwerk- und Sicherheitsteams erwarten können. Wenn alle den gleichen Kenntnisstand haben, ist die Gefahr von Missverständnissen geringer, was zu einem sichereren Umfeld führt.

Zusammenarbeit statt Verwirrung

In der Vergangenheit arbeiteten Netzwerk- und Sicherheitsteams oft voneinander getrennt. Die Netzwerkteams konzentrierten sich auf die Aufrechterhaltung der Konnektivität und Leistung, während die Sicherheitsteams für den Schutz dieser Verbindungen und der sensiblen Daten, die über sie übermittelt werden, verantwortlich waren. Diese Trennung führte zu Verwirrung, Schuldzuweisungen und letztlich zu Schwachstellen. Wenn es zu einem Sicherheitsvorfall kommt, können auch schnell Schuldzuweisungen folgen – das Netzwerkteam denkt, dass das Sicherheitsteam nicht genug getan hat, während das Sicherheitsteam annimmt, dass das Netzwerkteam eine Lücke offen gelassen hat.

Diese Fragmentierung hat sich in der Vergangenheit äußerst nachteilig ausgewirkt.

Mit dem neuen sicheren KI-nativen Edge -Angebot unter Mist Systems von Juniper können Unternehmen jedoch Kollaborationen fördern. Durch die Schaffung von Abläufen für die Erkennung von Bedrohungen und die Reaktion auf Vorfälle, die beide Teams einbeziehen, können Unternehmen die Kommunikation in Echtzeit und eine fundierte Entscheidungsfindung sicherstellen, wenn Probleme auftreten – unabhängig davon, ob sie das Netzwerk oder die Sicherheit betreffen. Angesichts der Tiefe und des Umfangs der Telemetrie vom Netzwerk-Edge bis zum Datencenter-Core werden Bedrohungen blockiert, Anomalien schnell bewertet und entweder gemeldet oder durch Marvis automatische Maßnahmen ergriffen.

Betriebliche Vorteile

Wenn die Kollaboration zwischen Netzwerk- und Sicherheitsteams gefördert wird, sind die betrieblichen Vorteile immens. Mit einem einheitlichen Ansatz verbessern Unternehmen nicht nur die Wirksamkeit ihrer Sicherheitsmaßnahmen, sondern optimieren auch ihre Abläufe. Anstelle von doppelt durchgeführten Prozessen oder Missverständnissen, die zu Netzwerkausfällen oder Sicherheitslücken führen, können die Teams effizient zusammenarbeiten.

Darüber hinaus profitieren Unternehmen, die die Lösungen von Juniper einsetzen, von jahrelangen Tests, die eine marktführende Wirksamkeit der Sicherheitslösungen bewiesen haben. Das Engagement von Juniper in diesem Bereich bedeutet, dass sich die Investitionen in die Sicherheitsinfrastruktur in der Praxis auszahlen – mit Systemen, die proaktiv anstatt reaktiv sind. Jahrelange rigorose Evaluierungen haben zur Gewissheit geführt, dass die vorhandenen Sicherheitstools auch im Ernstfall funktionieren und sich die Unternehmen so auf Wachstum statt auf Schwachstellen konzentrieren können.

Aufrechterhaltung einer wirksamen Sicherheit

Die heutige Cyberbedrohungslage macht es unabdingbar, dass die Sicherheit vom Client-Edge bis zu den Anwendungen im Datencenter wirksam ist. Durch Investitionen in konsequente Richtlinien und die Förderung der Zusammenarbeit zwischen Netzwerk- und Sicherheitsteams können Unternehmen nicht nur ihre Sicherheitslage verbessern, sondern auch von der betrieblichen Effizienz profitieren, die sich aus der koordinierten Vorgehensweise ergibt. Juniper Networks ist ein leuchtendes Beispiel für das Engagement in diesem Bereich und hat durch strenge Tests bewiesen, dass glaubhaft wirksame Sicherheit erreichbar ist. Wenn Unternehmen in Tests immer wieder Spitzenbewertungen und sehr niedrige Falschmeldungen erzielen, gibt ihnen das ein sicheres Gefühl.

Da Unternehmen mit sich ständig weiterentwickelnden Bedrohungen konfrontiert sind, müssen sie eine kohärente Strategie verfolgen, wobei die richtigen Tools, effektive Kommunikation und kollaboratives Arbeiten eingesetzt werden. Unsere Kunden setzen auf die Lösungen von Juniper, um an allen Standorten im Netzwerk – vom Client über das Datencenter bis zur Cloud – für wirksame Sicherheit zu sorgen.