Wissen Sie immer, wer und was in Ihrem Netzwerk unterwegs ist?

In meiner beruflichen Laufbahn habe ich vielen IT-Sicherheitsmanagern diese Frage gestellt, aber nur sehr selten eine vollständige Antwort erhalten.

Die Antwort finden Sie nicht in den Zahlen der Softwarelizenzen für Endpunkt-Geräte. Wenn Sie in Gedanken alle Geräte durchgehen, die über Ihr Netzwerk kommunizieren, denken Sie nicht nur an Server, Laptops und Mobiltelefone, sondern auch an Drucker, die Geräte in Konferenzräumen und Sicherheitskameras, sogar an Kaffee- und Snack-Automaten, die mit anderen Geräten innerhalb und außerhalb Ihres Netzwerks kommunizieren.

Netzwerktransparenz ist ein wichtiges Thema, das Sicherheitsteams immer wieder Schwierigkeiten bereitet. Das Risiko steigt mit jeder neuen Verbindung – insbesondere bei IoT-Geräten. Nicht auf allen vernetzten Geräten können sichere Betriebssysteme genutzt oder Patches und Endpunkt-Agenten installiert werden.

Nun, da ein enormer Prozentsatz der Mitarbeiter plötzlich von zuhause aus arbeitet und Dienste, die bisher auf speziellen gesicherten Netzwerken abliefen, im Freien oder per Fernzugriff betrieben werden müssen, hat sich das Risiko vervielfältigt. Dies liegt hauptsächlich am enorm gestiegenen Datenverkehr im Netzwerk, den Angreifer als Einladung verstehen, das Chaos für sich zu nutzen.

Wie also können Sie wissen, wer und was in Ihrem Netzwerk unterwegs ist? Jetzt gerade oder zu irgendeinem Zeitpunkt? Aus dem Netzwerk.

Es ist immens wichtig, jeden Verbindungspunkt in diesem Netzwerk transparent und zwingend zu schützen. Um ein Gerät oder eine Anwendung zu schützen, müssen Sie nicht dessen bzw. deren Eigentümer sein. Das kann das Netzwerk übernehmen. Juniper Connected Security basiert auf genau dieser Prämisse: Sicherheit beginnt mit dem Netzwerk.

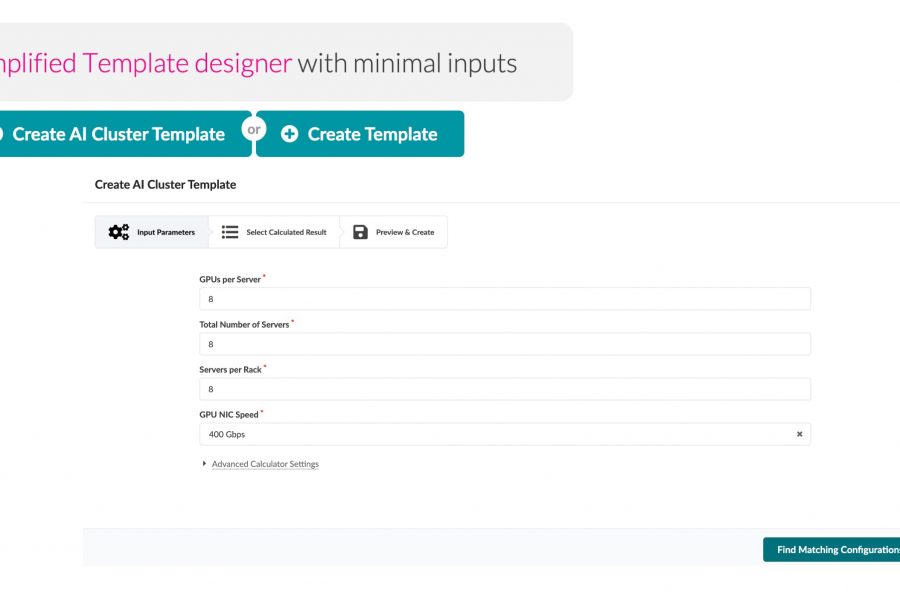

Wir freuen uns, die neuesten Mitglieder des Juniper Connected Security-Portfolios vorzustellen: Adaptive Threat Profiling für ATP Cloud, eine risikobasierte Zugangskontrolle auf Basis einer neuen Integration mit WootCloud HyperContext® und Juniper Secure Connect.

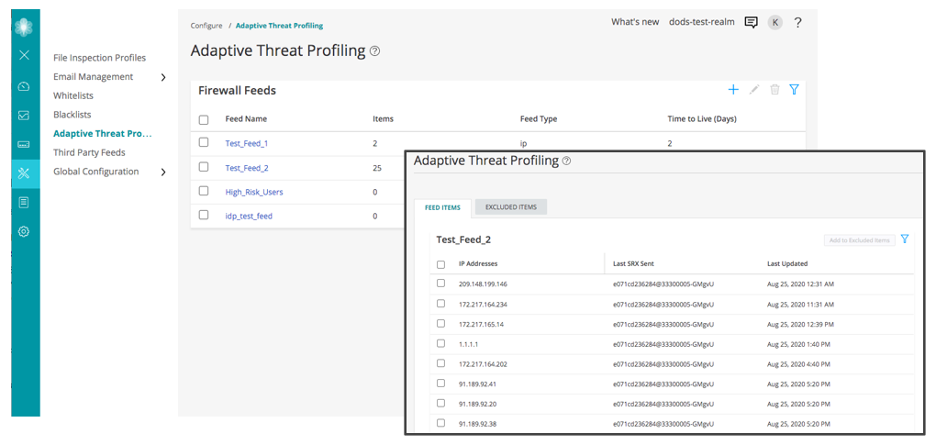

Adaptive Threat Profiling für ATP Cloud

Juniper® Advanced Threat Prevention (ATP) Cloud ist die zentrale Anlaufstelle für Kunden von Juniper, die nach Threat Intelligence für unser gesamtes Netzwerk- und Sicherheitsportfolio suchen. Unter anderem finden Sie dort Gefahrenindikatoren für Benutzer und Geräte. Mithilfe von Adaptive Threat Profiling liefert ATP Cloud nun Informationen über den Datenverkehr als weiteren Kontext für die sofortige Erkennung, Identifizierung und Abwehr von Bedrohungen.

Für eine bessere Bekämpfung der niemals ruhenden kriminellen Aktivitäten erstellt ATP Cloud automatisch Feeds mit Bedrohungsdaten aus den jeweils aktuellen Angriffsversuchen. Adaptive Threat Profiling klassifiziert mithilfe von Juniper Security Services, einem Dienst der Firewalls der SRX-Serie, den für Endpunkt-Betriebssysteme bestimmten Datenverkehr und baut jeweils passende Bedrohungsdaten-Feeds auf. Diese Feeds werden für die weitere Untersuchung oder Blockierung an mehreren Netzwerkkomponenten zur Durchsetzung von Richtlinien eingesetzt und ermöglichen eine effektive Bedrohungsabwehr in Echtzeit. Diese individuellen Feeds passen sich an neue Bedrohungen an und weiten die Fähigkeit zu deren Abwehr auf den Rest des Netzwerks aus.

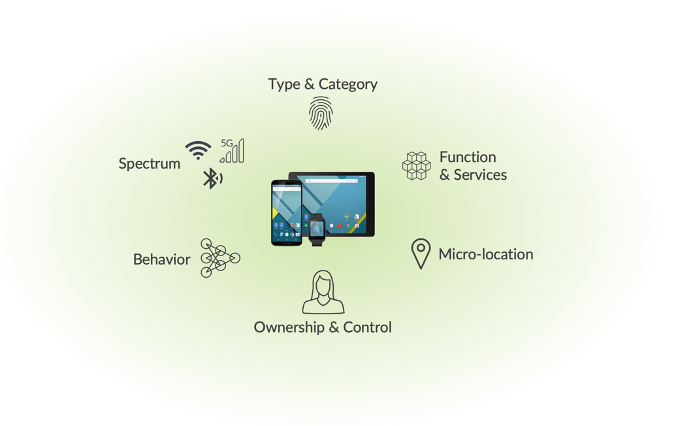

Risikobasierte Zugangskontrolle über Juniper & WootCloud HyperContext

Mit jedem neuen vernetzten Gerät kommt ein zusätzliches Risiko ins Netzwerk. Wenn Sie dieses Risiko mindern wollen, müssen Sie zuerst wissen, wann das geschieht und um welche Art von Gerät es sich handelt. Als zweiter Schritt folgen angemessene Maßnahmen.

WootCloud HyperContext wurde in die Firewalls der SRX-Serie, ATP Cloud und Juniper Mist Cloud integriert und identifiziert nun alle Geräte, die sich mit dem Netzwerk verbinden, darunter auch IoT-Geräte, ordnet sie automatisch Segmenten zu und wendet je nach Geräteart und Risikoniveau zusätzliche Bedrohungspräventions-Richtlinien an, fordert zusätzliche Authentifizierung oder blockiert sie sofort.

Die Engine von WootCloud erkennt mithilfe von künstlicher Intelligenz (KI) und maschinellem Lernen (ML) Geräte im Netzwerk und im Radiofrequenzspektrum. Sie erstellt einen HyperContext® aus physischen, logischen, betrieblichen und ortsbasierten Gerätekontexten, der wertvolle Informationen sowie genaue Risiko- und Bedrohungseinstufungen enthält und als Grundlage für die Zugangskontrolle und für Sicherheitsrichtlinien genutzt werden kann.

Die Integration von WootCloud und Juniper Mist Cloud, die für die kabelgebundene und drahtlose Sicherheit auf Juniper SRX Firewall und ATP Cloud verfügbar ist, führt zu einer effektiven und automatisierten Risikominderung aufgrund von Transparenz, Information, Mikrosegmentierung und Zugangskontrolle. Dies ergibt eine kontextgesteuerte Lösung, die das Gerätemanagement auch im IoT automatisieren kann, wobei die Richtlinieneinhaltung nahtlos im gesamten Netzwerk auf der Ebene von Switch, Access Point und Firewall gewährleistet wird.

Juniper Secure Connect

Adaptive Threat Profiling und die anderen richtungsweisenden Sicherheitsservices von Juniper sind mithilfe unserer neuen VPN-Anwendung Juniper Secure Connect jetzt auch für das Homeoffice verfügbar. So können Benutzer an jedem beliebigen Arbeitsort eine sichere Verbindung aufbauen, sei es zuhause, im Büro oder von unterwegs.

Juniper Secure Connect ermöglicht für jedes Gerät rasch eine dynamische, flexible und anpassbare Konnektivität und minimiert durch Transparenz und die Durchsetzung der relevanten Richtlinien vom Client bis zur Cloud das Risiko. Juniper Secure Connect ist dank der integrierten Automatisierung einfach konfigurierbar, sodass eine optimale Leistung und Konnektivität gewährleistet ist.

Unternehmen können jetzt für mehr Sicherheit und den Schutz ihrer vertraulichen Daten sorgen und gleichzeitig eine WAN-Zugangs-Fabric aufbauen, die sich veränderten Bedürfnissen anpassen kann.

Mit Juniper Secure Connect, Adaptive Threat Profiling und der Integration von WootCloud in unsere Netzwerk- und Sicherheits-Portfolios können die Sicherheitsprofis in Unternehmen nun genau sehen, wer und was in ihren Netzwerken unterwegs ist. Was noch wichtiger ist: Sie können auch etwas gegen unsichere Geräte unternehmen – sogar, wenn diese sich an einem anderen Standort befinden oder nicht mit Endpunkt-Agenten ausgestattet sind.

Diese Mitteilung enthält weitere Informationen zum neuen Baustein der Strategie von Juniper Connected Security für mehr Sicherheit für Benutzer, Anwendungen und Infrastruktur über das Netzwerk durch Transparenz und die Durchsetzung der Richtlinien an jedem Verbindungspunkt. Sicherheit beginnt mit dem Netzwerk. Heute machen wir die Umsetzung dieses Prinzips für unsere Kunden einfacher als je zuvor.

Erfahren Sie mehr über die neueste Komponente des Juniper Connected Security-Portfolios.